Bulletin d'alerte SPORA : un rançongiciel à la pointe du marketing

Les rançongiciels ont défrayé la chronique tout au long de l’année dernière. A la lumière des premiers jours de janvier, il ne fait aucun doute qu’ils conserveront la vedette en 2017. La génération d’attaques malveillantes qui s’apprête à déferler s’annonce plus sophistiquée, plus virulente et marketée comme un produit légal de grande diffusion. Pour l’heure, une solution professionnelle de sauvegarde avec plan de reprise d’activité intégré constitue la meilleure des protections contre ce fléau.

Blog

► Comment se présente-t-il ?

Les premières victimes russes de Spora ont pu apprécier en ce début d’année le niveau de sophistication, tant technique que marketing, qui préfigure la nouvelle génération de rançongiciels. Le site Web des cybercriminels vers lequel est redirigé la victime, disponible en anglais, augure d’une attaque imminente en Europe.

> Comment se propage-t-il ?

Le mode de diffusion actuel est la messagerie via une pièce jointe, contenue dans un email émanant d'un fournisseur de service connu, mais il y a fort à parier que ce vecteur sera prochainement complété par des sites ou bannières publicitaires infectés.

La pièce jointe, prétendument un fichier PDF nommé “Copie-scannée_ « Date du jour » 2017, se révèle être un fichier HTA masqué par une double extension.

Il s’agit d’une application basée sur le format HTML.

Pour sa propagation en Europe, la méthode sera très certainement déclinée en usurpant l’identité de fournisseurs connus : opérateurs de télécoms, ou de télévision payante, fournisseurs de services publics (eau ou électricité) …

> Comment fonctionne-t-il ? Un leurre pour masquer le rançongiciel

En cliquant sur la pièce jointe, la victime crée sans le savoir un nouveau fichier appelé close.js dans le répertoire %TEMP% qui lance l’écriture d’un script chiffré à l’intérieur dudit fichier, puis exécute le fichier JScript. Ce dernier est chiffré et obscurci à l’aide d’algorithmes et de CryptoJS afin de ne pas être détecté. L’injecteur JScript tente ensuite d’ouvrir et d’exécuter les deux fichiers avant d’abandonner.

Le premier document est un fichier ne comportant que des données non valides entraînant une erreur de Bloc-notes ou de Word à chaque tentative de lecture. Il pourrait s’agir ici d’un simple leurre visant à laisser penser à la victime que le fichier joint a été endommagé lors du transfert et détourner son attention du fichier malveillant contenant le rançongiciel laissant ce dernier le temps de crypter tous les fichiers. Spora est écrit en C et il est compressé sous forme de fichier (UPX) exécutable. Contrairement aux rançongiciels historiques, Spora ne renomme pas les fichiers qu’il chiffre et n’y associe aucune extension.

Quand le système est corrompu, la demande de rançon apparaît à l’écran au format HTML. Actuellement, elle est écrite en russe. En cliquant sur le gros bouton renseignant son identifiant, la victime est redirigée vers le site Web des cybercriminels.

> Un niveau de sophistication très élevé

Les procédures de chiffrement de la première version de Spora sont excellentes, ce qui annonce des ambitions bien difficiles à contrer.

Le rançongiciel est autonome. Pour opérer et chiffrer les fichiers d’un équipement, il n’a nul besoin de connexion à un serveur de commande ou de contrôle distant (lequel pourrait potentiellement tomber en panne ou être arrêté) et travaille donc derrière le pare feu (firewall).

Nul besoin non plus de la clé publique du cybercriminel pour déchiffrer les fichiers contaminés de sorte qu’une victime s’étant acquittée de sa rançon ne pourra pas se servir des codes transmis pour aider d’autres victimes.

> Un marketing soigné pour des revenus optimisés

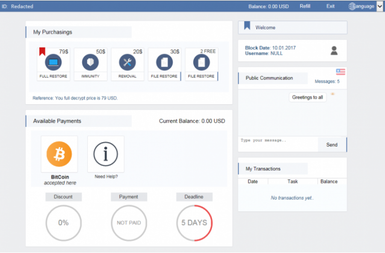

L’interface n’a rien à envier aux meilleurs sites marchands. Le montant facial exigé pour la rançon est relativement faible ; mais il s’agit d’un prix d’appel destiné à vous conduire vers différentes formules pour lesquelles il faudra payer un surcoût : restaurer mes fichiers cryptés, supprimer le rançongiciel de mon pc ou m’exclure des destinataires des prochaines campagnes … Un système de messagerie vous permet de converser avec les preneurs d’otages, lesquels se montrent assez réactifs révélant ainsi le niveau d’organisation de cette nouvelle cybercriminalité.

> Un montant de rançon variable et adapté à chaque cible

Spora introduit un modèle tarifaire unique permettant de déterminer combien une victime doit payer en fonction des caractéristiques des campagnes menées et des fichiers contaminés. Le montant de la rançon est déterminé sur la base de statistiques rendues disponibles à la communauté désireuse de diffuser le malware. Tout semble en effet indiquer que Spora est proposé comme RAAS (“Rançongiciel en tant que service”) et distribué sur le modèle des plateformes d’affiliation.

► Que faire pour se prémunir ?

Installer ou mettre à jour un antivirus professionnel.

Activer un bloqueur de publicité sur les stations de travail professionnelles.

Effectuer des sauvegardes saines et fréquentes des systèmes et des données (postes de travail, serveurs mais aussi ordinateurs portables itinérants) et conserver un minimum de 3 versions pour chaque document sauvegardé. Pour rappel les disques durs externes ne sont pas des dispositifs de sauvegarde fiables, ils peuvent être cryptés par les Rançongiciels. Optez pour une appliance de sauvegarde professionnelle.

► Que faire en cas de survenance d’une telle attaque ?

Si vous pensez que votre poste est infecté (message d'erreur du bloc note ou de word lors de la tentative d'ouverture de la pièce jointe, alerte de l'antivirus, fonctionnement ralenti ou comportement anormal), éteignez immédiatement votre ordinateur et débranchez-le du réseau informatique.

Procédez à une restauration complète de votre poste, image système et données, à partir d'une sauvegarde saine (version préalable à la date de réception du virus).

Changez le mot de passe de votre station de travail et optez pour un mot de passe composé d'un minimum de 8 caractères (lettres, chiffres et signes)

Alertez les autorités compétentes. Ces démarches permettent non seulement de mesurer l'ampleur des dommages causés mais surtout de dégager votre responsabilité en cas de poursuites judiciaires éventuelles de tiers.

Déposez également une plainte auprès de la police. Idéalement, cela doit être fait au commissariat de la ville où le crime a été commis. Cette plainte sera produite comme preuve auprès de créanciers éventuels.

Pour signaler une attaque cybercriminelle ou une escroquerie en France :

L'Office Central de Lutte contre la Cybercriminalité liée aux Technologies de l'Information et de la Communication (OCLCTIC) : http://www.pointdecontact.net/partenaires/oclctic ou par courrier ou téléphone :

SDLC / OCLCTIC

101, rue des 3 Fontanots

92000 NANTERRE

01 47 44 97 55

En Belgique : https://meldpunt.belgie.be

La Révolution du Télétravail : "Home Office" ou le bureau depuis chez soi

Blog

Blog

Généralisé avec le deuxième confinement en France depuis le 29 octobre minuit, le travail à distance, avant de devenir obligatoire, est aussi une solution qui séduit de plus en plus de Français. Mais si travailler chez soi et accéder aux données de son en...

Lire la suite

Suivez nos 15 conseils sécurité avant de partir en vacances

Blog

Blog

En vacances, le besoin de se changer les idées et de se reposer entrainent une chute de notre niveau de vigilance. Ne commettez pas l’erreur de sous-estimer la valeur de vos données. Les quelques conseils ci-dessous vous éviteront de nombreuses déconve...

0 commentaire

Lire la suite

Noël d'un Chef d'Entreprise

Blog

Blog

Je suis chef d’entreprise. Ma société représente 90% de mon énergie. Pour moi la période de Noël, au-delà du sapin et des cadeaux, c’est le moment où je prépare le prévisionnel de l’année qui suit. Et cette année, je n’ai pas prévu de perdre tout ce que j’a...

0 commentaire

Lire la suite